Кибератаки: из каких этапов они состоят

Кибератаки стали серьезной угрозой для частных лиц, организаций и правительств. Кибератака — это злонамеренная попытка использовать уязвимости в компьютерных системах, сетях или программном обеспечении в противоправных целях. Во многих странах сейчас набирают группы для расследования кибератак, как например, в Англии.

В этом материале будут рассмотрены основные элементы кибератаки, а также этапы атак программ-вымогателей.

Кибератаки, из каких этапов они состоят

Разведка

Злоумышленники собирают данные о цели на этапе разведки. Чтобы найти потенциальные уязвимые места, цели и важные активы, они используют различные тактики и проводят активную или пассивную разведку.

Активная разведка включает в себя сканирование сетей в поисках предполагаемых точек доступа, тогда как пассивная разведка при кибератаке включает сбор информации о цели без непосредственного взаимодействия с ее системами или сетями.

Разработка

Как только злоумышленники обнаруживают свои цели и уязвимые места, они превращают атаку в оружие. Они пишут вредоносный код или воспользовавшись уже известными слабостями. Это часто влечет за собой разработку вредоносных программ, таких как вирусы, трояны или программы-вымогатели. Они могут нанести вред целевой системе или получить незаконный доступ к ней.

Доставка

Теперь вредоносная программа должна быть доставлена к цели. Злоумышленники используют различные методы для заражения ничего не подозревающих жертв вредоносными программами. Они включают в себя фишинговые электронные письма, вредоносные ссылки, зараженные вложения и атаки на водопой.

Эксплуатация

На этом этапе злоумышленники используют недостатки в целевой сети или системе для получения несанкционированного доступа. Они используют бреши в системе безопасности, неисправленное программное обеспечение или некачественные процедуры аутентификации для доступа к цели.

Контроль

Как только злоумышленники получают доступ к целевой системе, они устанавливают вирус, чтобы он находился под их контролем. Они также могут увеличить свои учетные данные, чтобы получить более расширенный и боковой доступ к сети.

Командование

Злоумышленники создают инфраструктуру управления и контроля, чтобы поддерживать связь со скомпрометированными системами. Это известно, как управление и контроль (C2). Это позволяет им общаться, фильтровать информацию и тайно осуществлять свои гнусные действия.

Действия по цели

Захватив контроль над целевой системой, злоумышленники переходят к выполнению своих основных задач. Это может повлечь за собой кражу данных, изменение данных, запросы о выкупе или запуск дополнительных атак на другие цели.

Сокрытие следов

Чтобы предотвратить обнаружение и сохранить свою точку опоры, злоумышленники скрывают свое присутствие в скомпрометированных системах, удаляя журналы, стирая доказательства своей деятельности и маскируя свое присутствие в журналах.

Очень часто хакеры используют программы-вымогатели.

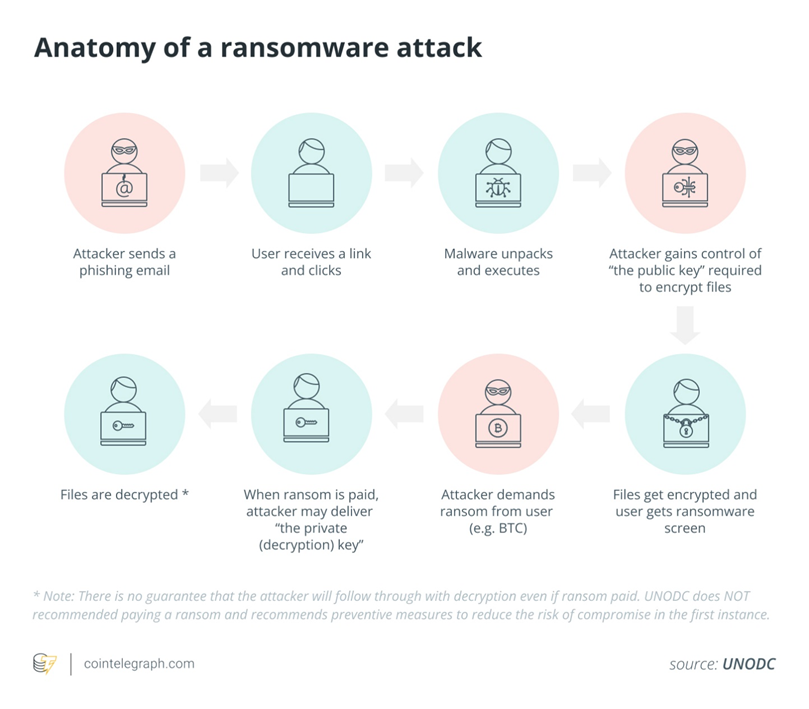

Основы атак программ-вымогателей

Атака программы-вымогателя — это тип кибератаки, при которой вредоносное программное обеспечение, известное как программа-вымогатель, развертывается для шифрования данных жертвы или блокировки их компьютерных систем или файлов. Злоумышленники требуют от жертвы выкуп за предоставление ключа расшифровки или восстановление доступа к зашифрованным данным.

- Разведка: Злоумышленники выявляют потенциальных жертв на основе их уязвимостей, часто с помощью автоматического сканирования открытых портов и незащищенных служб.

- Разработка: киберпреступники упаковывают программы-вымогатели во вредоносное программное обеспечение. ПО шифрует данные жертвы и требует выкуп за его выпуск.

- Доставка: программа-вымогатель доставляется различными способами, такими как зараженные вложения электронной почты или вредоносные веб-сайты.

- Эксплуатация: после заражения системы жертвы программа-вымогатель использует уязвимости в программном обеспечении, чтобы зашифровать файлы и сделать их недоступными.

- Установка: программа-вымогатель закрепляется в системе жертвы, что затрудняет ее удаление без ключа дешифрования.

- C2: Программа-вымогатель связывается с сервером злоумышленника, чтобы предоставить ключ дешифрования после выплаты выкупа.

- Действия по цели: Цель состоит в том, чтобы вымогать деньги у жертвы. Они требуют выкуп в обмен на ключ дешифрования для восстановления зашифрованных данных.

- Заметание следов. Злоумышленники с программами-вымогателями часто заметают следы, используя технологии шифрования и анонимизации, чтобы избежать обнаружения.

Понимание анатомии кибератаки имеет решающее значение для разработки эффективных мер кибербезопасности. Распознавая этапы кибератаки, отдельные лица и организации могут активно внедрять меры безопасности, информировать пользователей о потенциальных угрозах и применять передовой опыт для защиты от постоянно меняющегося ландшафта киберугроз.

Автор: Вадим Груздев, аналитик Freedman Сlub Crypto News

Инвестируйте в SIJU.ME

Воспользуйтесь уникальной возможностью зарабатывать вместе с Signum Journal, приобретая токены SIJU. Инвестируйте в наш журнал крипто новостей и получайте ежедневные % от нашего заработка на рекламе крипто проектов.

Купить токены SIJU с пула ликвидности.

Застейкать токены SIJU для получения ежедневного вознаграждения.

Перейте в Telegram канал проекта.