Обеспечение безопасности цифрового рубля дорого обойдется банкам

С 1 августа в России начнется тестирование российской CBDC, при этом обеспечение безопасности цифрового рубля обойдется дорого банкам страны.

В Центробанке России указали, что банкам придется обеспечивать защиту операций с цифровым рублем. Для небольших кредитных организаций, затраты на создание соответствующей инфраструктуры могут превысить 100 миллионов рублей. Они не смогут окупиться. Напомним, что закон о цифровом рубле уже подписан президентом В. В. Путиным.

Центробанк: банки должны обеспечить безопасность цифрового рубля

Регулятор указал несколько требований для банков по защите информации при операциях с цифровыми рублями. Согласно им, кредитные организации) при обеспечении возможности совершения операций с цифровыми рублями должны размещать объекты информационной инфраструктуры в выделенных сегментах вычислительных сетей.

Для таких объектов у системно значимых кредитных организаций и организаций, реализуется усиленный уровень защиты информации, предусмотренный нормативными актами.

Указаны и требования к лицам, имеющим доступ к информации, обеспечение защиты передачи сообщений, в том числе к электронным средствам, используемым пользователями платформы, устанавливает ряд других технических требований. Участники платформы цифрового рубля должны хранить входящие и исходящие электронные сообщения минимум 5 лет.

Не все банки смогут окупить затраты на обеспечение безопасности цифрового рубля

У небольших банков, не располагающих филиалами затраты могут составить не менее 100 миллионов рублей. У крупных, расходы составят еще более значительные суммы.

К расходам добавится и регулярный обязательный аудит информационной безопасности. Его необходимо проводить раз в 2 года. Средняя стоимость составляет 1 миллион рублей.

И чем меньше банк, тем больше для него в относительном выражении будут затраты. Для небольших банков такие затраты не окупятся, так как объем операций в цифровых рублях у них будет минимальным.

Стоит отметить, что в положении ЦБ мало внимания уделяется вопросам противодействия финансовому мошенничеству. В качестве одной из мер назван сбор и контроль цифровых отпечатков на стороне банков—участников платформы. Это никак не защищает клиентов от преступлений, связанных с использованием социальной инженерии». Между тем этот вид мошенничества остается преобладающим на финансовом рынке!

Что такое социальная инженерия

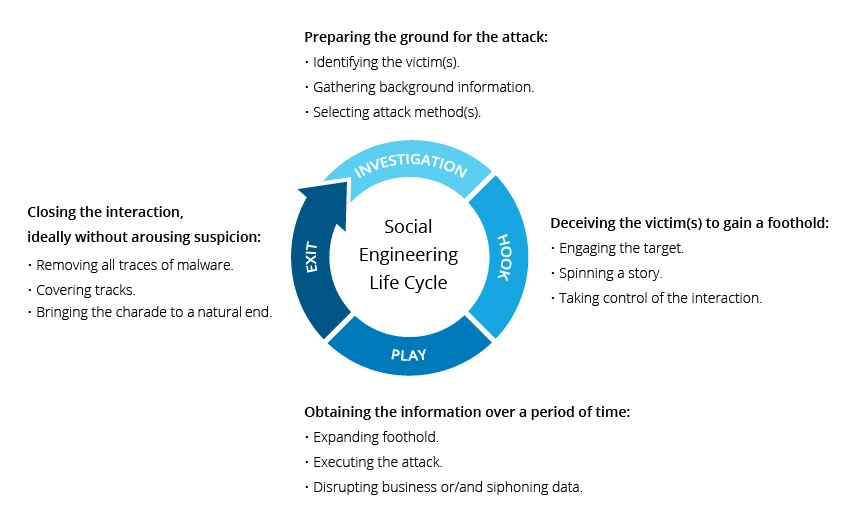

Социальная инженерия — это термин, используемый для обозначения широкого спектра мошеннических действий, целью которых является получение информации от жертв.

Атаки социальной инженерии происходят в один или несколько этапов. Преступник сначала исследует предполагаемую жертву, чтобы собрать необходимую справочную информацию, такую как потенциальные точки входа и слабые протоколы безопасности, необходимые для продолжения атаки. Затем мошенник пытается завоевать доверие жертвы и создать стимулы для последующих действий, нарушающих правила безопасности, таких как раскрытие приватной информации или доступа к системе безопасности.

Что делает социальную инженерию особенно опасной, так это то, что она полагается на человеческие ошибки, а не на уязвимости в программном обеспечении и операционных системах. Ошибки, совершаемые пользователями, гораздо менее предсказуемы, поэтому их сложнее выявить и предотвратить, чем вторжение с использованием вредоносного ПО.

Ниже приведены несколько наиболее распространенных форм атак с использованием цифровой социальной инженерии.

Приманка.

Как следует из названия, атаки-приманки используют ложное обещание, чтобы возбудить жадность или любопытство жертвы. Они заманивают пользователей в ловушку, которая крадет их личную информацию или заражает их системы вредоносными программами.

Интернет-формы приманки состоят из заманчивой рекламы, которая ведет на вредоносные сайты или побуждает пользователей загружать зараженное вредоносным ПО приложение.

Scareware.

Она предполагает бомбардировку жертв ложными тревогами и фиктивными угрозами. Пользователей вводят в заблуждение, полагая, что их система заражена вредоносным ПО, побуждая их устанавливать программное обеспечение, которое не приносит реальной пользы (кроме злоумышленника) или само является вредоносным ПО. Scareware также называют программным обеспечением для обмана, мошенническим программным обеспечением для сканирования и мошенническим ПО.

Типичным примером вредоносных программ являются всплывающие баннеры, которые появляются в браузере во время серфинга. Scareware также распространяется через спам по электронной почте, который раздает ложные предупреждения или предлагает пользователям покупать бесполезные/вредные услуги.

Фишинг.

Как один из самых популярных типов атак социальной инженерии, фишинговые мошенничества представляют собой кампании по электронной почте и текстовым сообщениям, направленные на создание у жертв чувства безотлагательности, любопытства или страха. Затем он подталкивает их к раскрытию конфиденциальной информации, переходу по ссылкам на вредоносные веб-сайты или открытию вложений, содержащих вредоносное ПО.

Примером может служить электронное письмо, отправляемое пользователям онлайн-службы, которое предупреждает их о нарушении политики, требующем немедленных действий с их стороны, таких как обязательная смена пароля. Он содержит ссылку на нелегитимный веб-сайт, внешне почти идентичный легитимной версии, предлагающий ничего не подозревающему пользователю ввести свои текущие учетные данные и новый пароль. После отправки формы информация отправляется злоумышленнику.

Целевой фишинг.

Это более целенаправленная версия фишинговой аферы, при которой мошенник выбирает конкретных лиц или предприятия. Затем они адаптируют свои сообщения на основе характеристик, должностей и контактов, принадлежащих их жертвам, чтобы сделать их атаку менее заметной. Его гораздо труднее обнаружить.

Сценарий целевого фишинга может включать в себя преступника, который, выдавая себя за ИТ-консультанта организации, отправляет электронное письмо одному или нескольким сотрудникам. Оно сформулировано и подписано точно так же, как обычно делает консультант, тем самым обманывая получателей, заставляя их думать, что это подлинное сообщение. Сообщение предлагает получателям изменить свой пароль и предоставляет им ссылку, которая перенаправляет их на вредоносную страницу, где злоумышленник теперь получает их учетные данные.

Автор: CryptoMan, аналитик Freedman Сlub Crypto News

Инвестируйте в SIJU.ME

Воспользуйтесь уникальной возможностью зарабатывать вместе с Signum Journal, приобретая токены SIJU. Инвестируйте в наш журнал крипто новостей и получайте ежедневные % от нашего заработка на рекламе крипто проектов.

Купить токены SIJU с пула ликвидности.

Застейкать токены SIJU для получения ежедневного вознаграждения.

Перейте в Telegram канал проекта.